Di bawah ini Penulis sampaikan tips dan Trik sederhana dalam

Pemberantasan Virus Komputer.

Pernah jengkel karena menemui malware (Virus/trojan/worm)

yang tidak bisa diberantas dengan AntiVirus-AntiVirus yang terkenal sekalipun?

Mungkin sebagian besar para pemakai komputer pernah

mengalaminya, namun menurut pengamatan Penulis selama bertahun-tahun, lebih

banyak pengguna komputer yang tidak menyadari akan keberadaan malware

(virus/trojan/worm) di dalam mesin komputernya, terutama trojan yang masuk

lewat ‘pintu’ di belakang pengguna komputer, atau virus yang tidak terlalu

membahayakan, yang mana keberadaan dan aksinya tidak terlalu berdampak pada

keseluruhan sistem komputer.

Bilamana Sitem Operasi Komputer Anda adalah OS sejuta umat

alias Windows, suatu kali Anda mungkin akan menemui malware yang sangat sulit

bahkan tidak bisa dihapus pada lingkungan Normal Windows dikarenakan si virus

telah menetap (resident) pada memory komputer Anda.

Lalu bagaimana solusinya? Di bawah ini adalah opsi-opsi

solusi yang bisa Anda pilih sesuai keinginan/kebutuhan Anda:

Hapus malware dari dalam lingkungan Windows Safe Mode dengan

‘peralatan perang’ kesukaan Anda, misal ANSAV.EXE atau Anti-Virus-Buatanku.exe.

Secara manual, coba matikan running suspicious services yang

sekiranya asing bagi Anda dan tidak Anda perlukan dengan melalui MMC –

service.msc atau melalui service configuration pada Windows Control Panel.

Bila No. 1 di atas gagal, yang artinya malware tetap

resident di dalam memory walaupun Windows dalam keadaan Safe Mode sekalipun

sebagai upaya dari si pembuat virus untuk menyulitkan proses pembasmiannya,

maka Anda bisa lakukan pembasmian malware tersebut secara manual tanpa perlu

bantuan tool apapun. Untuk perangkat pembasmiannya, Anda bisa membuat

REPAIR.INF file dan/atau REPAIR.REG sendiri untuk menghapus dan/atau mengembalikan

setting-setting registry yang telah diubah oleh virus, tentu dengan

menyesuaikan pola serangan yang dilakukan oleh virus, sehingga konten file

REPAIR.INF maupun REPAIR.REG tersebut bisa berbeda pada tiap kasus penyerangan

virus. Untuk hal ini, Anda bisa belajar pembasmian virus secara manual dari

vaksin.com atau dari situs-situs keamanan komputer terpercaya atau dari

computer security e-books. Diperlukan Kerja keras Anda dalam mempelajari seluk

beluk tentang malware (eksistensinya, pola hidup, pola penyerangan, dan

kebiasaan-kebiasaannya) dan tentang sistem operasi komputer itu sendiri,

khususnya hierarki pada Windows System dan hierarki pada Windows Registry, juga

seluk beluk software-software yang paling sering digunakan oleh masyarakat umum

yang sering digunakan para pembuat virus untuk melancarkan aksinya melalui

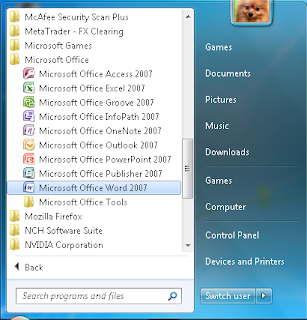

teknik social engineering seperti pemalsuan ikon virus dengan ikon Microsoft

Word, dll. Dengan begitu, diharapkan skill dan feeling Anda akan makin terasah

dan peka terhadap kehadiran Threats semacam virus/trojan/worm pada komputer

Anda atau komputer jaringan Anda.

Gunakan Live-CD sebagai sarana untuk memberantas malware

secara manual. Anda bisa gunakan Linux Live-CD ataupun Windows Live-CD. (highly

recommended)

Buat Live-CD sendiri dengan aplikasi Bart’s PE Builder

(Bart’s PE Builder digunakan untuk membuat bootable Window CD-Rom/DVD Windows

XP atau Windows Server 2003) atau Anda bisa Buat Bootable USB Flash Disk dengan

tool semacam Flashboot (FlashBoot adalah sebuah tool untuk membuat Bootable USB

Flash Disks) atau aplikasi sejenis lainnya dengan integrasi Portable AntiVirus

kesukaan Anda atau buatan Anda sendiri (highly recommended)

Bila tanpa menggunakan Live-CD, Anda bisa coba gunakan

Portable Anti Virus yang telah Anda copykan (burn) pada CD atau yang telah

disediakan vendor pembuat Flash Disk yang sudah mengintegrasikan Portable Anti

Virus atau bila belum ada, Anda bisa gunakan U3 Smart Drive dimana Anda bisa

install Portable U3 Portable AntiVirus di dalamnya. Pada Flash Disk biasa, Anda

bisa coba install aplikasi dari portableapps.com (recommended)

Bila BIOS komputer Anda telah mengijinkan Booting komputer

dari USB Removable Drives semacam Flash Disk, Anda bisa gunakan USB Flash Disk

Anda sebagai Bootable Media, yang mana juga telah Anda jadikan sebagai media

untuk AutoRun/Non-AutoRun Portable Anti Virus (recommended).

Anda juga bisa menggunakan bantuan Komputer lain yang bebas

dari penyakit virus dan yang telah memiliki instalasi Anti Virus yang

terpercaya dan up-to-date. Teknisnya, Anda lepas Hardisk komputer yang

terinfeksi virus, kemudian hubungkan dengan slot hardisk komputer pembantu

tersebut (bisa sebagai master ataupun slave), terakhir tinggal Anda scan

hardisk yang telah terinfeksi tersebut dengan menggunakan Anti Virus dari

komputer pembantu tersebut, Cara lain, Anda tidak perlu repot mencopot hardisk

yang terinfeksi virus, namun Anda tinggal scan dari komputer pembantu melalui

koneksi jaringan komputer. Yang paling sederhana Anda menggunakan teknik Cross-Link

(koneksi 2 PC melalui kabel). Namun Anda harus berhati-hati bila menggunakan

jaringan komputer , karena banyak virus tidak hanya menyerang single

(stand-alone) unit PC saja, namun sekaligus jaringan komputer di sekelilingnya.

Catatan:

Media Cakram Digital seperti CD+R/DVD+R lebih Penulis

sarankan untuk dijadikan sarana pembasmian virus daripada USB Flash Disk

dikarenakan CD+R/DVD+R bersifat Read-Only, sehingga Virus tidak bisa

menghapus/me-rename semua data di dalamnya.

Untuk menghindari pemblokiran aplikasi Anti Virus oleh virus

penyerang, sebelum membakar (burning) Portable Anti Virus ke media CD+R/DVD+R,

pastikan Anda telah me-rename executable file Anti Virusnya misal: ANSAV.EXE

menjadi ~4N54V~.EXE.

Matikan terlebih dahulu System Restore

Putuskan hubungan dengan Internet dan akan lebih baik lagi

juga dengan jaringan (bila komputer yang terserang virus berada dalam sebuah

jaringan komputer)

Bila File Induk Virus sudah bisa dihentikan aktivitasnya

dan/dimatikan, Anda tinggal menghapus anak-anak virus hasil pengembangbiakan si

Induk Virus yang sudah berada pada status orphan.

Setelah Virus sudah bisa diberantas, Jangan lupa Backup

System File Anda dan seluruh database Registry pada Windows Anda (Export All

Keys into single big .REG file). Kalau perlu, proteksi file total registry

backup tersebut dengan kompresi dan password. Anda bisa restore file tersebut

bila satu saat registry pada Windows Anda mengalami data corruption.

Post by Asri Rizki Fitriani